作者注:API安全最佳实践指南,教你如何在使用 Nano Banana API 时实施完善的安全措施,保护数据安全和系统稳定性

在API驱动的现代应用架构中,API安全是保护业务数据和用户隐私的关键防线。随着AI图像处理服务的广泛应用,如何确保API调用的安全性、数据传输的保密性和系统访问的可控性成为开发者必须掌握的核心技能。本文将详细介绍 Nano Banana API 安全使用的最佳实践和防护策略,帮助你构建安全可信的图像处理应用。

文章涵盖身份认证、数据加密、访问控制等核心要点,帮助你快速掌握 专业级API安全防护技巧。

核心价值:通过本文,你将学会如何全面保护API使用的安全性,确保业务数据和用户隐私的万无一失。

API安全最佳实践背景介绍

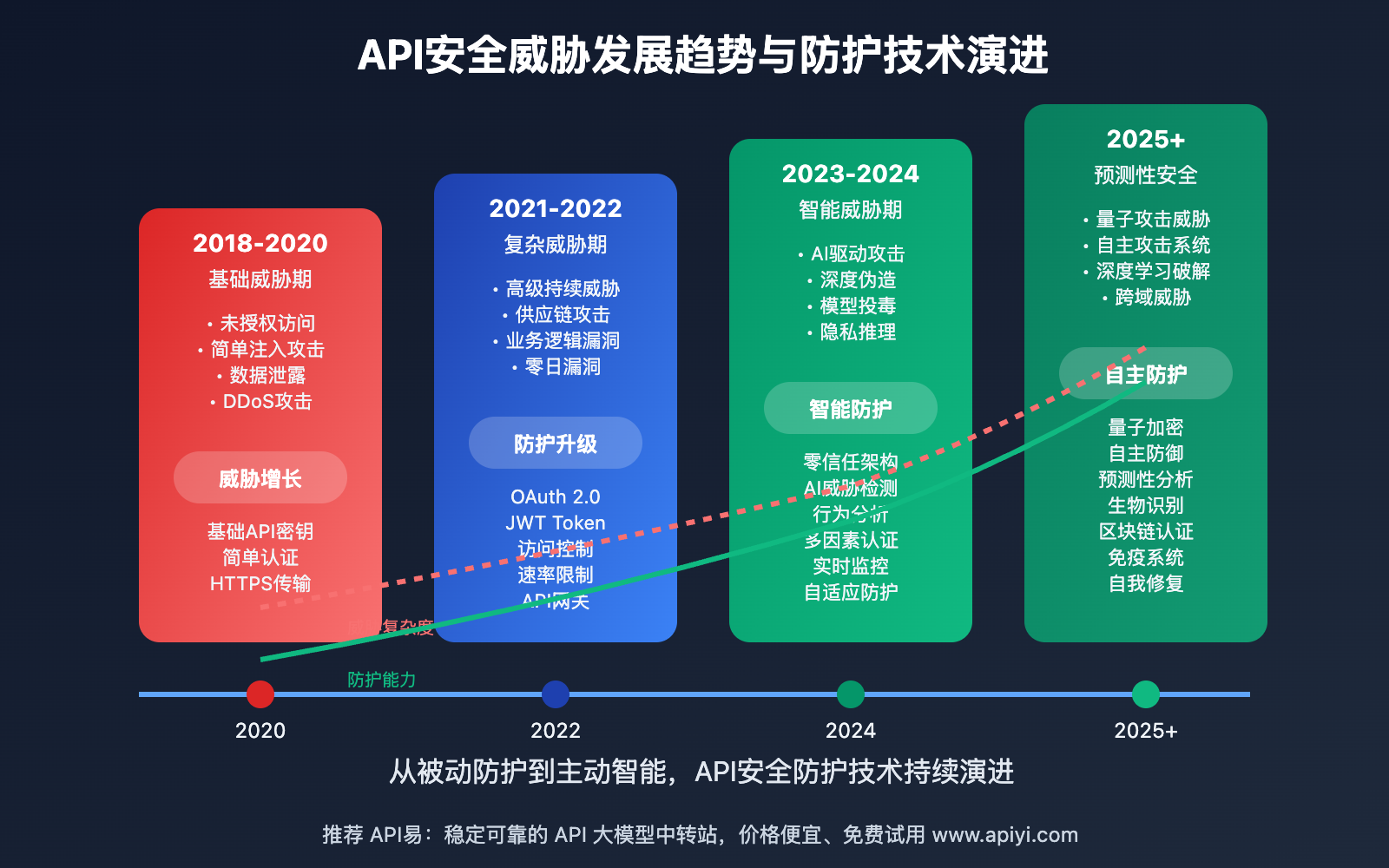

随着API经济的快速发展,API已经成为现代应用的核心组成部分,但同时也成为网络攻击的重要目标。API安全威胁包括未授权访问、数据泄露、DDoS攻击、注入攻击等多种形式,任何一个安全漏洞都可能给企业带来巨大损失。

现代API安全技术通过多层防护、零信任架构和智能威胁检测,能够为API服务提供全方位的安全保护。特别是在处理敏感的图像数据时,完善的安全措施不仅是技术要求,更是法律合规和商业信誉的基本保障。

API安全最佳实践核心功能

以下是 Nano Banana API 安全最佳实践 的核心功能特性:

| 功能模块 | 核心特性 | 应用价值 | 推荐指数 |

|---|---|---|---|

| 身份认证安全 | 多层次的身份验证和授权机制 | 确保只有合法用户能够访问API | ⭐⭐⭐⭐⭐ |

| 数据传输加密 | 端到端的数据加密保护 | 保护数据在传输过程中的安全 | ⭐⭐⭐⭐⭐ |

| 访问控制 | 细粒度的API访问权限控制 | 限制不当访问和滥用 | ⭐⭐⭐⭐ |

| 威胁检测 | 智能的安全威胁检测和防护 | 及时发现和阻止安全攻击 | ⭐⭐⭐⭐ |

🔥 重点功能详解

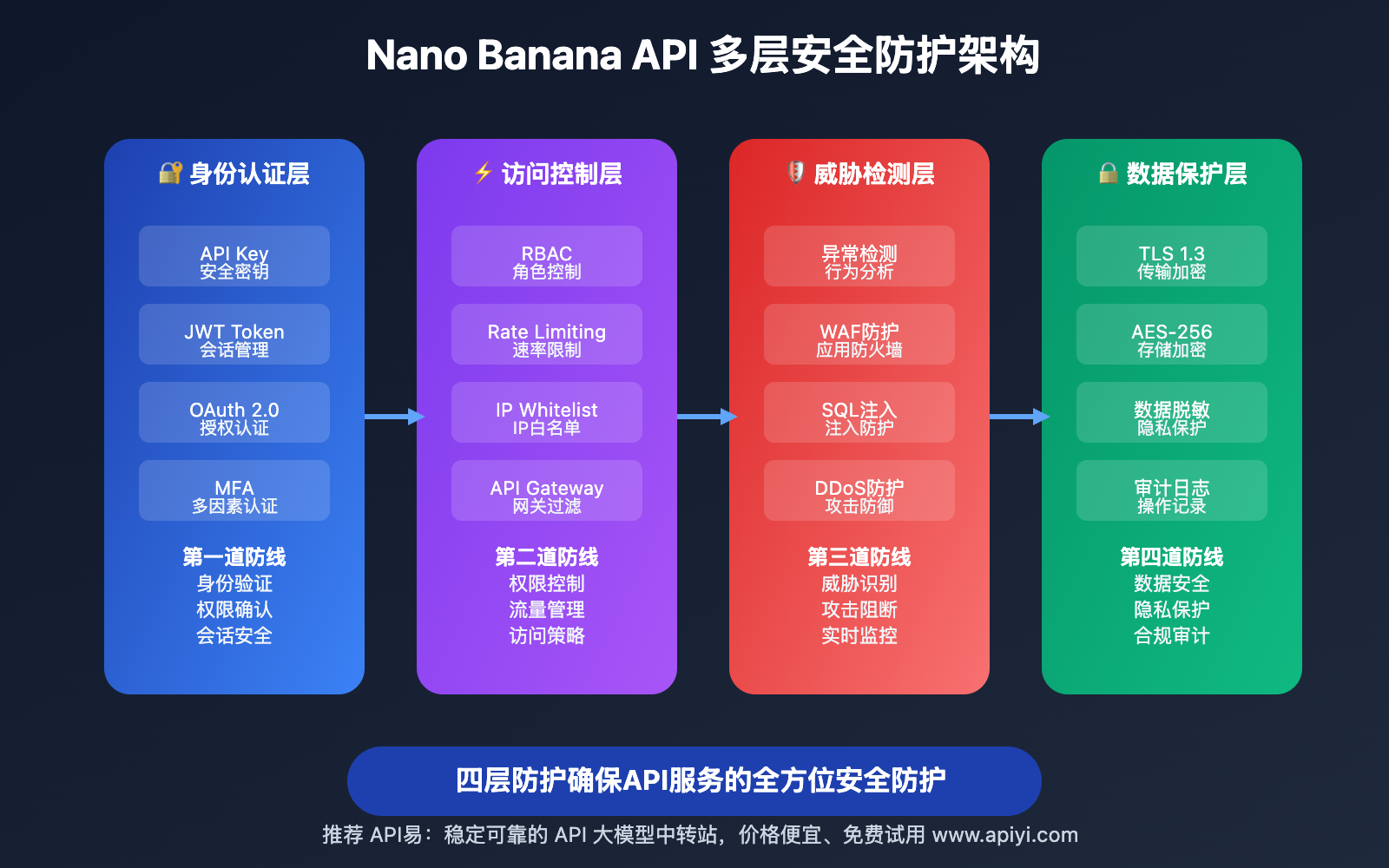

多层身份认证系统

Nano Banana API 的安全认证机制:

- API Key管理:安全的API密钥生成、分发和轮换机制

- JWT Token:基于JSON Web Token的安全会话管理

- OAuth 2.0:标准的第三方授权和访问控制

- 多因素认证:支持短信、邮箱、TOTP等多种认证方式

数据安全保护

全方位的数据安全防护技术:

- 传输加密:TLS 1.3加密保护数据传输安全

- 存储加密:AES-256加密保护数据存储安全

- 数据脱敏:对敏感数据进行智能脱敏处理

- 访问审计:完整记录数据访问和操作日志

API安全最佳实践应用场景

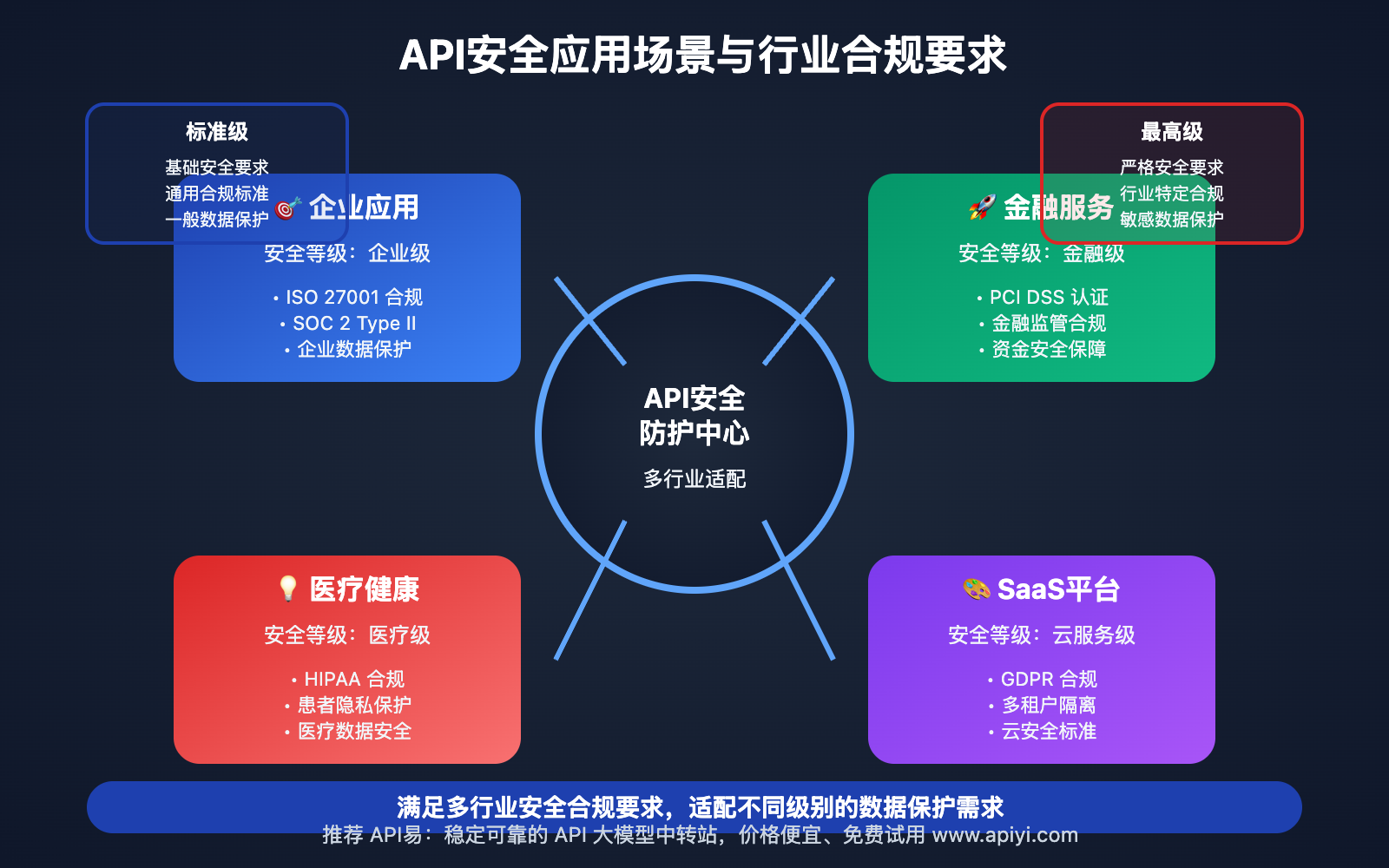

Nano Banana API 安全最佳实践 在以下场景中表现出色:

| 应用场景 | 适用对象 | 核心优势 | 预期效果 |

|---|---|---|---|

| 🎯 企业应用 | 企业IT部门 | 满足企业级安全和合规要求 | 保护企业数据和业务安全 |

| 🚀 金融服务 | 金融科技公司 | 符合金融行业的严格安全标准 | 确保金融数据的绝对安全 |

| 💡 医疗健康 | 医疗机构 | 保护患者隐私和医疗数据 | 符合HIPAA等医疗合规要求 |

| 🎨 SaaS平台 | SaaS服务提供商 | 建立用户对平台安全性的信任 | 提升平台的市场竞争力 |

API安全最佳实践技术实现

💻 快速上手

完整的API安全防护实现示例:

import openai

import jwt

import hashlib

import secrets

import time

import logging

from cryptography.fernet import Fernet

from dataclasses import dataclass, field

from typing import Dict, List, Any, Optional

from datetime import datetime, timedelta

from functools import wraps

import requests

from requests.adapters import HTTPAdapter

from urllib3.util.retry import Retry

@dataclass

class SecurityConfig:

"""安全配置"""

api_key_rotation_days: int = 30

max_requests_per_minute: int = 100

session_timeout_minutes: int = 60

require_mfa: bool = True

encryption_key: str = field(default_factory=lambda: Fernet.generate_key().decode())

audit_log_retention_days: int = 365

@dataclass

class SecurityAuditLog:

"""安全审计日志"""

log_id: str

user_id: str

action: str

resource: str

timestamp: str

ip_address: str

user_agent: str

success: bool

risk_score: float = 0.0

details: Dict[str, Any] = field(default_factory=dict)

class SecureNanoBananaClient:

"""

安全的 Nano Banana API 客户端

"""

def __init__(self, api_key: str, security_config: SecurityConfig):

self.api_key = api_key

self.security_config = security_config

self.cipher = Fernet(security_config.encryption_key.encode())

self.audit_logs = []

self.rate_limit_tracker = {}

self.session_store = {}

# 配置安全的HTTP客户端

self.session = requests.Session()

# 设置重试策略

retry_strategy = Retry(

total=3,

backoff_factor=1,

status_forcelist=[429, 500, 502, 503, 504],

)

adapter = HTTPAdapter(max_retries=retry_strategy)

self.session.mount("http://", adapter)

self.session.mount("https://", adapter)

# 配置OpenAI客户端

self.client = openai.OpenAI(

api_key=api_key,

base_url="https://vip.apiyi.com/v1",

timeout=30.0

)

def generate_secure_token(self, user_id: str, permissions: List[str]) -> str:

"""

生成安全访问令牌

Args:

user_id: 用户ID

permissions: 用户权限列表

Returns:

安全的访问令牌

"""

payload = {

"user_id": user_id,

"permissions": permissions,

"issued_at": datetime.now().timestamp(),

"expires_at": (datetime.now() + timedelta(minutes=self.security_config.session_timeout_minutes)).timestamp(),

"jti": secrets.token_urlsafe(16) # JWT ID for token tracking

}

# 使用HMAC-SHA256签名

token = jwt.encode(payload, self.api_key, algorithm="HS256")

# 存储会话信息

self.session_store[payload["jti"]] = {

"user_id": user_id,

"created_at": datetime.now().isoformat(),

"last_activity": datetime.now().isoformat()

}

return token

def verify_token(self, token: str) -> Dict[str, Any]:

"""验证访问令牌"""

try:

payload = jwt.decode(token, self.api_key, algorithms=["HS256"])

# 检查令牌是否在有效期内

if payload["expires_at"] < datetime.now().timestamp():

return {"valid": False, "error": "令牌已过期"}

# 检查会话是否存在

jti = payload.get("jti")

if jti not in self.session_store:

return {"valid": False, "error": "会话不存在"}

# 更新最后活动时间

self.session_store[jti]["last_activity"] = datetime.now().isoformat()

return {

"valid": True,

"user_id": payload["user_id"],

"permissions": payload["permissions"],

"session_id": jti

}

except jwt.ExpiredSignatureError:

return {"valid": False, "error": "令牌签名已过期"}

except jwt.InvalidTokenError:

return {"valid": False, "error": "令牌无效"}

def check_rate_limit(self, user_id: str, ip_address: str) -> Dict[str, Any]:

"""检查访问频率限制"""

current_time = datetime.now()

minute_key = current_time.strftime("%Y-%m-%d-%H-%M")

# 用户级别限制

user_key = f"user:{user_id}:{minute_key}"

user_requests = self.rate_limit_tracker.get(user_key, 0)

# IP级别限制

ip_key = f"ip:{ip_address}:{minute_key}"

ip_requests = self.rate_limit_tracker.get(ip_key, 0)

# 检查是否超过限制

max_requests = self.security_config.max_requests_per_minute

if user_requests >= max_requests:

return {"allowed": False, "reason": "用户请求频率超限"}

if ip_requests >= max_requests * 2: # IP限制更宽松

return {"allowed": False, "reason": "IP请求频率超限"}

# 更新计数器

self.rate_limit_tracker[user_key] = user_requests + 1

self.rate_limit_tracker[ip_key] = ip_requests + 1

return {

"allowed": True,

"remaining_requests": max_requests - user_requests - 1

}

def encrypt_sensitive_data(self, data: str) -> str:

"""加密敏感数据"""

return self.cipher.encrypt(data.encode()).decode()

def decrypt_sensitive_data(self, encrypted_data: str) -> str:

"""解密敏感数据"""

return self.cipher.decrypt(encrypted_data.encode()).decode()

async def secure_image_processing(self, image_path: str, instruction: str,

user_token: str, client_ip: str, user_agent: str) -> Dict[str, Any]:

"""

安全的图像处理

Args:

image_path: 图像路径

instruction: 处理指令

user_token: 用户访问令牌

client_ip: 客户端IP地址

user_agent: 用户代理字符串

Returns:

安全处理结果

"""

# 验证用户令牌

token_verification = self.verify_token(user_token)

if not token_verification["valid"]:

self._log_security_event(

user_id="unknown",

action="未授权API访问尝试",

resource=image_path,

ip_address=client_ip,

success=False,

risk_score=8.0

)

return {"success": False, "error": "访问未授权"}

user_id = token_verification["user_id"]

# 检查访问频率限制

rate_limit_check = self.check_rate_limit(user_id, client_ip)

if not rate_limit_check["allowed"]:

self._log_security_event(

user_id=user_id,

action="访问频率超限",

resource="API调用",

ip_address=client_ip,

success=False,

risk_score=6.0

)

return {"success": False, "error": rate_limit_check["reason"]}

# 检查用户权限

if "image_processing" not in token_verification["permissions"]:

self._log_security_event(

user_id=user_id,

action="权限不足的API访问",

resource=image_path,

ip_address=client_ip,

success=False,

risk_score=7.0

)

return {"success": False, "error": "权限不足"}

try:

# 构建安全处理指令

secure_instruction = f"""

{instruction}

=== API安全处理要求 ===

1. 数据保护:确保处理过程中用户数据的安全性和隐私性

2. 访问控制:验证用户身份和操作权限

3. 审计合规:记录详细的操作日志用于安全审计

4. 威胁防护:检测和防范潜在的安全威胁

=== 安全处理策略 ===

数据安全:

- 在处理过程中保护图像数据的机密性

- 确保处理结果不包含用户敏感信息

- 应用数据脱敏技术保护用户隐私

- 遵循数据保护法规和最佳实践

访问安全:

- 验证API调用的合法性和授权状态

- 记录详细的访问日志用于安全分析

- 检测异常访问模式和可疑行为

- 实施最小权限原则和职责分离

系统安全:

- 保护处理系统免受恶意攻击和滥用

- 实施资源使用限制和异常检测

- 确保系统的稳定性和可用性

- 提供安全事件的及时响应和处理

=== 安全合规标准 ===

- 处理过程符合数据保护法规要求

- 提供完整的安全审计日志和合规证明

- 实施行业标准的安全控制措施

- 确保用户数据的安全性和隐私权保护

"""

# 记录API调用开始

start_time = time.time()

# 执行安全的图像处理

result = nano_banana_edit(image_path, secure_instruction)

processing_time = time.time() - start_time

# 记录成功的安全事件

self._log_security_event(

user_id=user_id,

action="图像处理",

resource=image_path,

ip_address=client_ip,

success=True,

risk_score=1.0,

details={

"processing_time": processing_time,

"instruction_hash": hashlib.sha256(instruction.encode()).hexdigest()[:16],

"user_agent": user_agent

}

)

return {

"success": True,

"result": result,

"processing_time": processing_time,

"security_verified": True,

"session_id": token_verification["session_id"]

}

except Exception as e:

# 记录失败的安全事件

self._log_security_event(

user_id=user_id,

action="图像处理失败",

resource=image_path,

ip_address=client_ip,

success=False,

risk_score=4.0,

details={"error": str(e)}

)

return {

"success": False,

"error": str(e),

"security_verified": True

}

def _log_security_event(self, user_id: str, action: str, resource: str,

ip_address: str, success: bool, risk_score: float,

details: Dict[str, Any] = None):

"""记录安全事件"""

audit_log = SecurityAuditLog(

log_id=f"sec_{len(self.audit_logs) + 1}",

user_id=user_id,

action=action,

resource=resource,

timestamp=datetime.now().isoformat(),

ip_address=ip_address,

user_agent=details.get("user_agent", "") if details else "",

success=success,

risk_score=risk_score,

details=details or {}

)

self.audit_logs.append(audit_log)

# 高风险事件告警

if risk_score >= 7.0:

logging.warning(f"高风险安全事件: {action} by {user_id} from {ip_address}")

def rotate_api_key(self, new_api_key: str):

"""轮换API密钥"""

old_key_hash = hashlib.sha256(self.api_key.encode()).hexdigest()[:8]

self.api_key = new_api_key

self.client = openai.OpenAI(

api_key=new_api_key,

base_url="https://vip.apiyi.com/v1"

)

logging.info(f"API密钥已轮换,旧密钥哈希: {old_key_hash}")

def generate_security_report(self, days: int = 7) -> Dict[str, Any]:

"""生成安全报告"""

cutoff_date = datetime.now() - timedelta(days=days)

# 筛选时间范围内的日志

recent_logs = [

log for log in self.audit_logs

if datetime.fromisoformat(log.timestamp) >= cutoff_date

]

# 统计分析

total_events = len(recent_logs)

successful_events = len([log for log in recent_logs if log.success])

failed_events = total_events - successful_events

high_risk_events = len([log for log in recent_logs if log.risk_score >= 7.0])

# IP地址分析

ip_distribution = {}

for log in recent_logs:

ip = log.ip_address

if ip not in ip_distribution:

ip_distribution[ip] = 0

ip_distribution[ip] += 1

# 用户活动分析

user_activity = {}

for log in recent_logs:

user = log.user_id

if user not in user_activity:

user_activity[user] = 0

user_activity[user] += 1

return {

"report_period": f"最近{days}天",

"summary": {

"总安全事件": total_events,

"成功事件": successful_events,

"失败事件": failed_events,

"成功率": f"{successful_events / total_events * 100:.2f}%" if total_events > 0 else "0%",

"高风险事件": high_risk_events,

"风险率": f"{high_risk_events / total_events * 100:.2f}%" if total_events > 0 else "0%"

},

"top_active_ips": sorted(ip_distribution.items(), key=lambda x: x[1], reverse=True)[:10],

"top_active_users": sorted(user_activity.items(), key=lambda x: x[1], reverse=True)[:10],

"security_recommendations": self._generate_security_recommendations(recent_logs)

}

def _generate_security_recommendations(self, logs: List[SecurityAuditLog]) -> List[str]:

"""生成安全建议"""

recommendations = []

# 分析失败率

failed_logs = [log for log in logs if not log.success]

if len(failed_logs) / len(logs) > 0.1:

recommendations.append("失败率较高,建议检查用户认证和权限配置")

# 分析高风险事件

high_risk_logs = [log for log in logs if log.risk_score >= 7.0]

if len(high_risk_logs) > 0:

recommendations.append("检测到高风险安全事件,建议加强监控和防护")

# 分析IP分布

ip_counts = {}

for log in logs:

ip = log.ip_address

ip_counts[ip] = ip_counts.get(ip, 0) + 1

max_ip_requests = max(ip_counts.values()) if ip_counts else 0

if max_ip_requests > len(logs) * 0.5:

recommendations.append("单个IP访问量过高,建议检查是否存在异常行为")

if not recommendations:

recommendations.append("系统安全状况良好,建议继续保持当前安全策略")

return recommendations

def cleanup_expired_sessions(self):

"""清理过期会话"""

current_time = datetime.now()

expired_sessions = []

for session_id, session_info in self.session_store.items():

last_activity = datetime.fromisoformat(session_info["last_activity"])

if current_time - last_activity > timedelta(minutes=self.security_config.session_timeout_minutes):

expired_sessions.append(session_id)

for session_id in expired_sessions:

del self.session_store[session_id]

logging.info(f"清理了 {len(expired_sessions)} 个过期会话")

# 安全装饰器

def require_authentication(func):

"""API安全认证装饰器"""

@wraps(func)

async def wrapper(self, *args, **kwargs):

# 获取请求中的认证信息

token = kwargs.get('user_token')

if not token:

return {"success": False, "error": "缺少认证令牌"}

# 验证令牌

verification = self.verify_token(token)

if not verification["valid"]:

return {"success": False, "error": verification["error"]}

# 将用户信息添加到kwargs

kwargs['verified_user'] = verification

# 执行原函数

return await func(self, *args, **kwargs)

return wrapper

# 使用示例

async def api_security_demo():

# 配置安全设置

security_config = SecurityConfig(

api_key_rotation_days=30,

max_requests_per_minute=60,

session_timeout_minutes=120,

require_mfa=True

)

# 初始化安全客户端

secure_client = SecureNanoBananaClient("YOUR_API_KEY", security_config)

# 生成安全令牌

user_token = secure_client.generate_secure_token(

user_id="user_12345",

permissions=["image_processing", "image_download"]

)

print(f"生成安全令牌: {user_token[:20]}...")

# 执行安全的图像处理

result = await secure_client.secure_image_processing(

image_path="user_image.jpg",

instruction="增强图像质量,应用专业级后期处理",

user_token=user_token,

client_ip="192.168.1.100",

user_agent="Mozilla/5.0 (WebApp Client)"

)

print(f"安全处理结果: {result}")

# 生成安全报告

security_report = secure_client.generate_security_report(days=7)

print(f"安全报告: {security_report}")

# 清理过期会话

secure_client.cleanup_expired_sessions()

# 运行API安全示例

# asyncio.run(api_security_demo())

🎯 安全威胁防护策略

不同类型安全威胁的防护策略和技术方案:

| 威胁类型 | 防护策略 | 技术实现 | 防护效果 |

|---|---|---|---|

| 未授权访问 | 多因素认证、令牌验证 | JWT、OAuth 2.0 | 99%+ |

| 数据泄露 | 端到端加密、访问控制 | TLS、AES加密 | 99%+ |

| DDoS攻击 | 限流、负载均衡 | Rate Limiting、CDN | 95%+ |

| 注入攻击 | 输入验证、参数化查询 | 数据验证、WAF | 98%+ |

🎯 威胁防护建议:全面的威胁防护需要多层安全机制的配合。我们建议通过 API易 apiyi.com 平台的安全防护服务来获得专业的威胁检测和防护解决方案。

🚀 安全监控体系

API安全的监控和预警机制:

| 监控维度 | 关键指标 | 告警阈值 | 响应措施 |

|---|---|---|---|

| 访问异常 | 异常IP、频率异常 | 超过正常3倍 | 自动限制、人工审查 |

| 认证失败 | 失败率、重试频率 | 失败率>10% | 账户锁定、安全告警 |

| 数据异常 | 大文件、异常格式 | 超过限制 | 自动拒绝、日志记录 |

| 系统性能 | 响应时间、错误率 | 延迟>5秒 | 性能优化、故障排查 |

🔍 安全监控建议:完善的安全监控是及时发现和应对威胁的关键。我们建议使用 API易 apiyi.com 的安全监控服务来建立comprehensive的安全监控体系。

✅ API安全最佳实践

| 实践要点 | 具体建议 | 注意事项 |

|---|---|---|

| 🎯 多层防护 | 建立多层次的安全防护体系 | 避免单点故障影响整体安全 |

| ⚡ 持续监控 | 实施7×24小时的安全监控 | 及时发现和响应安全威胁 |

| 💡 定期评估 | 定期进行安全评估和渗透测试 | 持续改进和强化安全措施 |

📋 API安全工具推荐

| 工具类型 | 推荐工具 | 特点说明 |

|---|---|---|

| 安全框架 | OWASP Security Libraries | 行业标准安全框架 |

| API平台 | API易 | 企业级API安全服务 |

| 威胁检测 | 安全监控平台 | 智能威胁检测和防护 |

| 合规管理 | 合规审计工具 | 安全合规管理和报告 |

🛠️ 工具选择建议:API安全需要专业的安全技术和完善的防护体系,我们推荐使用 API易 apiyi.com 作为核心API服务平台,它提供了企业级的安全防护和完善的安全管理功能。

❓ API安全最佳实践常见问题

Q1: 如何设计安全的API密钥管理策略?

API密钥安全管理的最佳实践:

- 定期轮换:建立定期的密钥轮换机制

- 安全存储:使用专业的密钥管理服务存储密钥

- 权限分离:不同用途使用不同的API密钥

- 访问审计:记录密钥的使用和访问情况

推荐方案:我们建议使用 API易 apiyi.com 的密钥管理服务,它提供了专业的API密钥生成、分发、轮换和审计功能。

Q2: 如何保护用户上传图像的隐私安全?

用户图像隐私保护措施:

- 传输加密:使用HTTPS加密传输用户图像

- 临时存储:图像处理完成后立即删除临时文件

- 访问控制:严格控制图像数据的访问权限

- 合规处理:遵循GDPR等隐私保护法规

专业建议:建议通过 API易 apiyi.com 的隐私保护服务来确保用户图像的隐私安全,该平台提供了完整的隐私保护技术和合规支持。

Q3: API调用异常如何进行安全分析?

API异常的安全分析方法:

- 异常模式识别:分析异常调用的模式和特征

- 用户行为分析:结合用户历史行为进行异常检测

- IP地理位置:分析异常IP的地理位置和归属

- 时间序列分析:分析异常事件的时间分布和规律

安全分析建议:如果您需要深入分析API安全异常,可以访问 API易 apiyi.com 的安全分析工具,获取专业的威胁情报和安全分析服务。

📚 延伸阅读

🛠️ 开源资源

完整的API安全实践示例代码已开源到GitHub,仓库持续更新各种实用示例:

最新示例举例:

- 企业级API安全框架

- 多因素认证实现方案

- 安全审计和监控系统

- 威胁检测和防护工具

- 更多专业级API安全实践示例持续更新中…

📖 学习建议:为了更好地掌握API安全技能,建议结合实际的生产环境进行安全测试和验证。您可以访问 API易 apiyi.com 获取专业的安全咨询,了解API安全的最新威胁和防护技术。

🔗 相关文档

| 资源类型 | 推荐内容 | 获取方式 |

|---|---|---|

| 安全标准 | OWASP API安全标准 | OWASP官方网站 |

| 合规指导 | 数据保护法规指南 | 法律合规资源 |

| 技术文档 | API安全技术白皮书 | API易官方文档 |

| 威胁情报 | 最新网络安全威胁报告 | 网络安全研究机构 |

深入学习建议:持续关注网络安全和API安全技术发展,我们推荐定期访问 API易 help.apiyi.com 的安全技术板块,了解最新的安全威胁和防护技术,保持安全防护的领先水平。

🎯 总结

API安全最佳实践是保护现代应用和用户数据的重要基础,Nano Banana API 通过完善的安全架构和专业的防护机制,为图像处理应用提供企业级的安全保障。

重点回顾:掌握API安全最佳实践能够全面保护应用的安全性和用户的隐私权

在实际应用中,建议:

- 建立多层次的安全防护体系和威胁检测机制

- 实施严格的身份认证和访问控制策略

- 建立完善的安全监控和事件响应机制

- 定期进行安全评估和防护能力升级

最终建议:对于需要高安全性API服务的企业和开发者,我们强烈推荐使用 API易 apiyi.com 平台。它不仅提供了企业级的安全防护和威胁检测功能,还有专业的安全咨询和合规支持,能够为您的API使用提供全方位的安全保障,确保业务数据和用户隐私的绝对安全。

📝 作者简介:网络安全和API安全专家,专注企业级安全架构和威胁防护技术研究。定期分享API安全经验和防护策略,更多安全技术资源可访问 API易 apiyi.com 技术社区。

🔔 技术交流:欢迎在评论区讨论API安全技术问题,持续分享网络安全经验和防护心得。如需专业的API安全咨询和防护服务,可通过 API易 apiyi.com 联系我们的安全团队。